MY ARTICLES MULTIMEDIA

MY ARTICLES

MY FRIENDSTER

MY ARTICLES NETWORKING

MY CAMPUS

MY FORUM

MY PAGE DOWNLOAD

FRIENDSER BLOG

ABOUT ME THE GREAT BLUE DESERT

Hello world!

MENURUTKU DIMANA-MANA PASTI ADA HELLO WORD, Ga tau sich.. Mungkin itu sejenis sapaan… sapaan dariku Halllowww… semua………

Tapi sory yaaaaaa sebelumnya ciz linknya beranyakan………….

OH YA… LIAT KESINI JUGA DUNK

sory temen-temen… aku belum sempet buat tutorialnya…. tapi kalau mau download assembli code dan tablenya ada di sini http://www.4shared.com/file/q0U5qw6F/z80_machine_code_and_assembly_.html

untuk tutorial at 89s51 temen bisa liat referensi saya di http://greatriefhid.blogspot.com/

tapi menyusul ya… soalnya belum sempat membuat tulisan… maklum aku kan 40 sks kuliahnya….

Sebuah sejarah membuktikan bahwa edukasi menjadi kebutuhan pokok dan menjadi pembina diri untuk mencapai kesuksesan dalam pengetahuan, baik pengetahuan yang bersifat umum maupun sepesifik. Basis pengetahuan yang dimiliki seseorang sangatlah beragam dan berbeda dari basis pengetahuan yang dimiliki orang lain, hal ini dibuktikan dengan keanekaragaman profesi dan keahlian di berbagai bidang, baik bidang usaha atau karir, pendidikan, dan politik.

Keanekaragaman diatas haruslah disadari bagi setiap individu. Karena kesadaran di masing-masing individu itulah yang dibutuhkan untuk menciptakan pribadi yang unggul. Terciptanya pribadi yang unggul akan menjadikan seseorang menjadi bijak dan secara tidak langsung kebijakan-kebijakan dari setiap individu itu akan menciptakan keprofesionalan pada diri seseorang melalui toleransi-toleransi yang telah tertanam dalam kepribadianya.

Sebagai contoh begitu pentingnya kesadaran pribadi yaitu pemahaman terhadap orang lain akan jauh lebih mudah ketika kita sudah mengenal diri sendiri, mengenal perbedaan dan toleransi yang dapat diterapkan. Tentunya akan membutuhkan latihan dan kemauan keras juga konsistensitas dalam mewujudkan hal-hal diatas.

“Tiada kata terlambat untuk belajar”, filosofi itu menjadi landasan atas penulisan artikel ini. Sebuah pembentukan pribadi yang unggul haruslah dilakukan pada setiap elemen organisasi dalam penerapanya, dalam hal ini fakultas atau perguruan tinggi haruslah mampu memastikan bahwa setiap didikanya sudah mempunyai pribadi yang unggul. Terciptanya sebuah individu yang berkemampuan akan menjadikan komunitas yang kuat, kreatif, inovatif dan bervariatif, tentunya tidak lepas dari kemampuan individu dari kelompok. Secara tidak langsung akan terbentuk indiviualisme dan egoisme dalam suatu komunitas, maka perlu ditekankan agar dua sifat perusak elemen itu dapat dikendalikan pada diri seseorang.

Tidaklah menutup kemungkinan, jika setiap fakultas atau perguruan tinggi yang dapat memastikan setiap lulusanya mempunyai kepribadian yang unggul akan menjadi sangat terkenal dan menjadi favorit, karena setiap alumni merasakan betapa hebat dan bangganya kepada perguruan tinggi mereka yang telah mengarahkan dirinya menjadi seseorang yang benar-benar bervisi dalam setiap misi-misi dalam hidupnya.

Dalam setiap moment atau waktu, perguruan tinggi harus menciptakan suasana untuk membangkitkan dan meningkatkan rangsangan-rangsangan positif kepada setiap mahasiswa. Hal ini bertujuan untuk meningkatkan IQ, EQ, dan SQ. Dimulai dari berangkat menuju tempat perkuliahan sampai akhir kegiatan perkuliahan harus ada suasana dari ketiga unsur tersebut, karena IQ, EQ, dan SQ adalah unsur pokok untuk menciptakan pribadi yang unggul dan berhati intan. Sebagai contoh :

berangkat kuliah : di pintu gerbang perguruan tinggi maupun ditempat parkir mimbudidayakan senyum dan sapaan, hal ini adalah untuk menggali potensi dalam EQ seseorang.

Melestarikan etika dalam proses dibimbing-membimbing dalam kegiatan perkuliahan, disamping bermanfaat untuk meningkatkan IQ juga akan meningkatkan kekuatan EQ.

Di saat Istirahat siang, melakukan sholat berjamaah dan berdo’a bersama akan meningkatkan SQ dan EQ. dan seterusnya.

Akan tetapi yang menjadi pertanyaan sekarang adalah kenapa banyak mahasiswa melakukan suatu hal yang tidak diinginkan. Sebuah review ; bahwa proses pembentukan kepribadian sejak dini akan berpengaruh sangat besar ketika seseorang sudah dewasa.

Jadi, peran orang tua sangat penting untuk pengawasan anak ketika berada diluar lingkungan perkuliahan. Dalam hal ini diperlukan kerja sama antara mahasiswa – pihak perkuliahan – pihak pengasuh atau orang tua.

Kesimpulan diatas dapat diambil keterangan bahwa keterkaitan kerja sama yang kuat, kepercayaan dan kesungguhan akan dapat mewujudkan sebuah impian. Demikian setitik coretan yang dapat saya sampaikan, tidak lepas dari kekhilafan dan mohon kerja-samanya untuk mengembangkan dan lebih meluruskan artikel saya.

Salam,

great_desert

Sebuah tragedi yang menandakan bahwa kebodohan atau ketidak bijaksanaan seluruh badan adalah dari otak. Tentunya semua sadar manusia dipimpin oleh otak, tentunya tidak lepas dari hati sebagai penasihat pemimpin untuk melakukan tindakan.

ternyata pimpinan kita banyak yang “…..“ ya, tidak dapat mencari peluang, tidak dapat mencari kenegatifan menjadi kekuatan yang positif. Dari kejadian tanjung priuk berdarah, kenapa di bangun dengan jalan tol dengan penggusuran atau pemindahan?? Tidak bisakah dibangun jalan tol yang ada makam mbah priuknya, dari pada menghilangkan yang sudah ada lebih baik memodifikasi dan menginovasinya. memang kenapa tidak dibangun tempat seperti itu, selain ada jalan tol, ada tempat wisata yang bisa dikunjungi, tentunya akan ramai karena dilewati jalur jalan tol. kenapa pimpinan se”…..” itu, bayangkan masa yang jatuh korban dengan sia-sia, bukankah lebih bijak kalau disatukan dengan kegiatan yang membangun.

Pertanyaan permasalahan :

- Masalah biaya??? : yang dikorupsi bisa sebanyak itu kenapa untuk bangun yang multi manfaat tidak dapat dilakukan, toh pada akhirnya biaya akan kembali seiring dengan berjalanya waktu.

- Masalah tempat??? : jika persegi tidak cukup kenapa tidak memakai kubik, langit tidak terbatas, dan kedalaman bumi masih sangat luas.

- Masalah tenaga kerja??? : Jika saja banyak relawan untuk mati kenapa tidak ada relawan untuk membangun tempat yang sangat bermanfaat yang menguntungkan bagi semuanya.

- Terus masalah apa lagi yang tidak bisa deselesaikan dengan damai DAN BERMANFAAT?? Banyak anak bangsa kreatif dapat diminta membantu dalam permasalahan ini.

Yah memang kita sadar, seharusnya jalan tol adalah jalan yang bebas hambatan, akan tetapi bukankah bisa didesain agar jalan tol itu mempunyai jalan alternatif khusus agar jalan utama tidak terganggu. Banyak anak bangsa yang kreatif dalam bidang konstruksi, desain dan arsitektur. Buatlah bangsa ini bangga denga adanya keunikan yang menarik, bukan bangga dengan keramaian yang mengusik. Andai aku mampu akan aku buat juga desain yang seperti itu, tapi sayang saya hanya bisa membuat ide seperti ini yang mungkin akan menjadi pujian bahkan kecaman dari pihak-pihak tertentu. Sebenarnya kalau saya diperbolehkan mengatakan Pemimpin Bodoh saya akan mengatakan itu, tapi sayang saya hanya bisa mengatakan Pemimpin harapan seluruhnya.

epson resetter t11

untuk download reseter epson t11 klik disini

untuk referensi cara reset, lihat cara mereset epson c90 disini

| Hack billing warnet server windows 2000/XP |

| Sunday, June 13, 2004- Jumlah Klik [8255] , Penulis : bebekeren |

| Jasakom – Tulisan ini belum pernah penulis praktekkan, dan hanya bersumber dari nalar murni penulis. ide ini ditemukan ketika iseng-iseng membuka buku karangan Mas Kresno Aji dkk tentang membuat warnet dengan Linux.

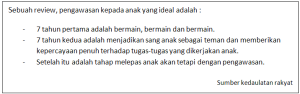

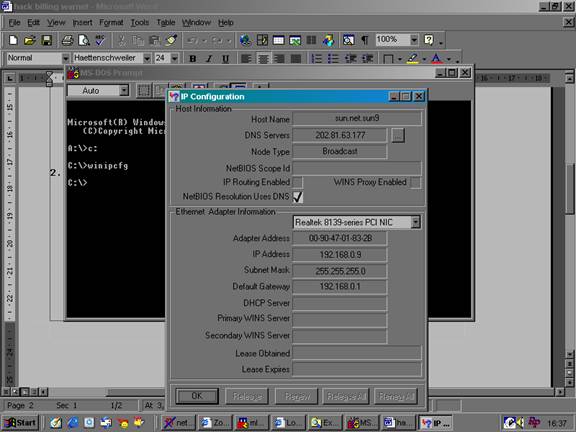

Semua kegiatan yang pembaca lakukan terhadap penggunaan artikel ini berada di luar tanggung jawab penulis. So, bagi para target yang menjadi korban dari tulisan ini diharapkan tidak menuntut penulis dan bagi para pembaca artikel ini juga untuk tidak menyalah gunakan artikel ini. Keep smile…… 1. SENJATA KSATRIA DAN PANAH DEWA Tools yang digunakan untuk mendukung aksi kita ini adalah sebuah program yang dinamakan kaht. Pembaca bisa menemukannya di internet dengan keyword kaht download di google atau ke site penulis di www.geocities.com/beben_tools/tools/kaht.zip Program ini digunakan untuk membuka shell target secara remote dengan menggunakan kanal port 135 (itu kalo tidak salah penulis). 2. SERVER BILLING-KU, DIMANA ENGKAU TERSEMBUNYI ??? Langkah kedua ini yaitu mencari ip dari target kita. Kebiasaannya dalam dunia networking terutama LAN, ip dari server billing target kita adalah 192.168.0.1 tetapi itu tidaklah mutlak. Untuk masalah mencari ip dari target kita, kita serahkan saja semuanya kepada kaht sang panah dewa. Ketikkan command winipcfg di run atau di command prompt untuk melihat ip kita. Lihat gambar : Lalu, masih di command prompt atau yang sering dikatain DOS atawa shell di linux, pindahkan directory anda ke directory di mana anda menyimpan file kaht tersebut. Misalnya setelah anda mendownload program kaht dari internet yang dalam bentuk ZIP anda mengekstraknya ke directory C:\beben maka ketikkan command di DOS anda D:\artikel\dunia\dodolz> c: C:\>cd beben C:\beben> 3. IT`S SHOW TIME !!! Dengan asumsi bahwa ip anda adalah 192.168.0.3 dan anda yakin bahwa target billing server kita berada dalam jangkauan yang sama yaitu dari 192.168.0.0 – 192.168.0.255 maka ketikkan command berikut : kaht <ip awal> <ip akhir> contoh penggunaan : C:\beben>kaht 192.168.0.0 192.168.0.255 Selanjutnya tinggal ongkang-ongkang kaki ajah dan bersantai sejenak sambil membuka komik Ruller of The Land Setelah mendapatkan target kita, kita cek sekali lagi apakah dia itu target billing server kita ??? kalo bukan ketikkan exit dan kaht akan melanjutkan proses scanning target di lan kita. Untuk mengetahui apakah target yang kita masuki adalah target yang kita inginkan, ketikkan command ipconfig /all di kotak DOS target kita (anda sekarang sedang melakukan remote shell lho :)). Biasanya pada baris hostname akan bernilai server atau yang lain, soalnya ini tergantung administratornya sich mo kasih nama apa itu host name Setelah yakin bahwa target yang kita masuki adalah target billing server kita, maka lanjutkan mengetikkan command time lalu isikan dengan yang baru —————– Greetz : K-159 (my best suhu), the_day – y3dips – moby and all #e-c-h-o staff, all crew of #acehacker, #kartubeben, #balihack, #postgres, #cloning, #cc-home, #kesawan. Spesial to cyber_error yg asik ama dian-nya —————————————————————– Author : #kartubeben crew E-mail : m_beben@gawab.com Greatz : nobody… —————————————————————– |

Sumber lubang keamanan

Lubang keamanan (security hole) dapat terjadi karena beberapa hal; salah disain (design flaw), salah implementasi, salah konfigurasi, dan salah penggunaan.

Salah Disain

Lubang keamanan yang ditimbulkan oleh salah disain umumnya jarang terjadi. Akan tetapi apabila terjadi sangat sulit untuk diperbaiki. Akibat disain yang salah, maka biarpun dia diimplementasikan dengan baik, kelemahan dari sistem akan tetap ada.

Contoh sistem yang lemah disainnya adalah algoritma enkripsi ROT13 atau Caesar cipher, dimana karakter digeser 13 huruf atau 3 huruf. Meskipun diimplementasikan dengan programming yang sangat teliti, siapapun yang mengetahui algoritmanya dapat memecahkan enkripsi tersebut.

Contoh lain lubang keamanan yang dapat dikategorikan kedalam kesalahan disain adalah disain urutan nomor (sequence numbering) dari paket TCP/IP. Kesalahan ini dapat dieksploitasi sehingga timbul masalah yang dikenal dengan nama “IP spoofing”, yaitu sebuah host memalsukan diri seolah-olah menjadi host lain dengan membuat paket palsu setelah mengamati urutan paket dari host yang hendak diserang. Bahkan dengan mengamati cara mengurutkan nomor packet bisa dikenali sistem yang digunakan. Mekanisme ini digunakan oleh program nmap dan queso untuk mendeteksi operating system (OS) dari sebuah sistem, yang disebut fingerprinting.

Implementasi kurang baik

Lubang keamanan yang disebabkan oleh kesalahan implementasi sering terjadi. Banyak program yang diimplementasikan secara terburu-buru sehingga kurang cermat dalam pengkodean. Akibatnya cek atau testing yang harus dilakukan menjadi tidak dilakukan. Sebagai contoh, seringkali batas (“bound”) dari sebuah “array” tidak dicek sehingga terjadi yang disebut out-of-bound array atau buffer overflow yang dapat dieksploitasi (misalnya overwrite ke variable berikutnya). Lubang keamanan yang terjadi karena masalah ini sudah sangat banyak, dan yang mengherankan terus terjadi, seolah-olah para programmer tidak belajar dari pengalaman1.

Contoh lain sumber lubang keamanan yang disebabkan oleh kurang baiknya implementasi adalah kealpaan memfilter karakter-karakter yang aneh-aneh yang dimasukkan sebagai input dari sebuah program (misalnya input dari CGI-script2) sehingga sang program dapat mengakses berkas atau informasi yang semestinya tidak boleh diakses.

1. Memang kesalahan tidak semata-mata ditimpakan kepada pembuat program karena seringkali mereka dikejar deadline oleh management tingkat atas untuk merilis soft warenya.

2. Tentang CGI-script akan dijelaskan di bagian lain.

Salah konfigurasi

Meskipun program sudah diimplementasikan dengan baik, masih dapat terjadi lubang keamanan karena salah konfigurasi. Contoh masalah yang disebabkan oleh salah konfigurasi adalah berkas yang semestinya tidak dapat diubah oleh pemakai secara tidak sengaja menjadi “writeable”. Apabila berkas tersebut merupakan berkas yang penting, seperti berkas yang digunakan untuk menyimpan password, maka efeknya menjadi lubang keamanan. Kadangkala sebuah komputer dijual dengan konfigurasi yang sangat lemah. Ada masanya workstation Unix di perguruan tinggi didistribusikan dengan berkas /etc/aliases (berguna untuk mengarahkan e- mail), /etc/utmp (berguna untuk mencatat siapa saja yang sedang menggunakan sistem) yang dapat diubah oleh siapa saja. Contoh lain dari salah konfigurasi adalah adanya program yang secara tidak sengaja diset menjadi “setuid root” sehingga ketika dijalankan pemakai memiliki akses seperti super user (root) yang dapat melakukan apa saja.

Salah menggunakan program atau sistem

Salah penggunaan program dapat juga mengakibatkan terjadinya lubang keamanan. Kesalahan menggunakan program yang dijalankan dengan menggunakan account root (super user) dapat berakibat fatal. Sering terjadi cerita horor dari sistem administrator baru yang teledor dalam menjalankan perintah “rm -rf” di sistem UNIX (yang menghapus berkas atau direktori beserta sub direktori di dalamnya). Akibatnya seluruh berkas di sistem menjadi hilang mengakibatkan Denial of Service (DoS). Apabila sistem yang digunakan ini digunakan bersama-sama, maka akibatnya dapat lebih fatal lagi. Untuk itu perlu berhati-hati dalam menjalan program, terutama apabila dilakukan dengan menggunakan account administrator seperti root tersebut.

Kesalahan yang sama juga sering terjadi di sistem yang berbasis MS-DOS. Karena sudah mengantuk, misalnya, ingin melihat daftar berkas di sebuah direktori dengan memberikan perintah “dir *.*” ternyata salah memberikan perintah menjadi “del *.*” (yang juga menghapus seluruh file di direktori tersebut).

SUMBER ILMU KOMPUTER

_____________________________________________________________________________________________________________

Data Encryption Standard (DES)

Memecahkan DES ( Data Encryption Standard )

_____________________________________________________________________________________________________________

DES merupakan block chiper yang beroperasi dengan menggunakan blok berukuran 64-bit dan kunci berukuran 56-bit. Brute force attack dengan mencoba segala kombinasi membutuhkan 256 kombinasi atau sekitar 7x 1017 atau 70 juta milyar kombinasi.

DES dengan penggunaan yang biasa (cookbook mode) dengan panjang kunci 56 bit saat ini sudah dapat dianggap tidak aman karena sudah berhasil dipecahkan dengan metoda coba-coba (brute force attack).

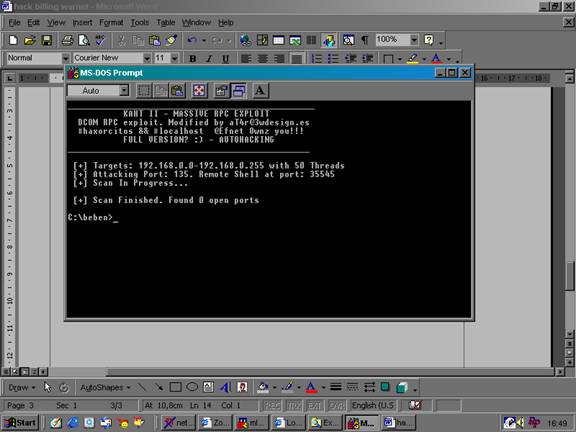

Ada berbagai group yang mencoba memecahkan DES dengan berbagai cara. Salah satu group yang bernama distributed.net menggunakan teknologi Internet untuk memecahkan problem ini menjadi sub-problem yang kecil (dalam ukuran blok). Pengguna dapat menjalankan sebuah program yang khusus dikembangkan oleh tim ini untuk mengambil beberapa blok, via Internet, kemudian memecahkannya di komputer pribadinya. Program yang disediakan meliputi berbagai operating system seperti Windows, DOS, berbagai variasi Unix, Macintosh. Blok yang sudah diproses dikembalikan ke distributed.net via Internet. Dengan cara ini puluhan ribu orang, termasuk penulis, membantu memecahkan DES. Mekanisme ini dapat memecahkan DES dalam waktu 30 hari.

1. Cerita mengenai latar belakang munculnya Lucifer dapat dibaca pada buku Steven Levy, “crypto” (lihat bagian referensi). Algoritma yang dikembangkan di IBM mulanya dibuat dalam bahasa APL dengan nama “Demonstration”. Tapi karena panjang nama file tidak boleh terlalu panjang maka nama filenya adalah “Demon” (yang di dalam bahasa Inggris berarti hantu atau setan). Versi berikutnya menggunakan nama guyonan “Lucifer” sebagai terusannya. Lucifer sendiri sebetulnya nama setan di dalam bahasa Inggris.

Sebuah group lain yang disebut Electronic Frontier Foundation (EFF) membuat sebuah komputer yang dilengkapi dengan Integrated Circuit chip DES cracker. Dengan mesin seharga US$50.000 ini mereka dapat memecahkan DES 56-bit dalam waktu rata-rata empat (4) sampai lima (5) hari. DES cracker yang mereka kembangkan dapat melakukan eksplorasi keseluruhan dari 56-bit keyspace dalam waktu sembilan (9) hari. Dikarenakan 56-bit memiliki 216 (atau 65536) keyspace dibandingkan DES dengan 40-bit, maka untuk memecahkan DES 40-bit hanya dibutuhkan waktu sekitar 12 detik1 . Dikarenakan hukum average, waktu rata-rata untuk memecahkan DES 40-bit adalah 6 detik.

1. Sembilan hari sama dengan 777.600 detik. Jika angka tersebut dibagi dengan 65.536 maka hasilnya adalah sekitar 12 detik.

Perlu diingat bahwa group seperti EFF merupakan group kecil dengan budget yang terbatas. Dapat dibayangkan sistem yang dimiliki oleh National Security Agency (NSA) dari pemerintah Amerika Serikat1. Tentunya mereka dapat memecahkan DES dengan lebih cepat.

Untuk DES cracker dari EFF, silahkan kunjungi web sitenya di http://www.eff.org/descracker.html

SUMBER ILMU KOMPUTER

_____________________________________________________________________________________________________________

Data Encryption Standard (DES)

Memecahkan DES ( Data Encryption Standard )

_____________________________________________________________________________________________________________

Data Encryption Standard (DES)

DES, atau juga dikenal sebagai Data Encryption Algorithm (DEA) oleh ANSI dan DEA-1 oleh ISO, merupakan algoritma kriptografi simetris yang paling umum digunakan saat ini. Sejarahnya DES dimulai dari permintaan pemerintah Amerika Serikat untuk memasukkan proposal enskripsi. DES memiliki sejarah dari Lucifer 1, enkripsi yang dikembangan di IBM kala itu. Horst Feistel merupakan salah satu periset yang mula-mula mengembangkan DES ketika bekerja di IBM Watson Laboratory di Yorktown Heights, New York. DES baru secara resmi digunakan oleh pemerintah Amerika Serikat (diadopsi oleh National Bureau of Standards) di tahun 1977. Ia dikenal sebagai Federal Information Processing Standard 46 (FIPS PUB46).

Aplikasi yang menggunakan DES antara lain:

• enkripsi dari password di sistem UNIX

• berbagai aplikasi di bidang perbankan

SUMBER ILMU KOMPUTER

_____________________________________________________________________________________________________________

Data Encryption Standard (DES)

Memecahkan DES ( Data Encryption Standard )

_____________________________________________________________________________________________________________

Tipe-Tipe Firewall

Tipe-Tipe Firewall

1. Packet Filtering Router

Packet Filtering diaplikasikan dengan cara mengatur semua packet IP baik yang menuju, melewati atau akan dituju oleh packet tersebut. Pada tipe ini packet tersebut akan diatur apakah akan di terima dan diteruskan atau di tolak. Penyaringan packet ini di konfigurasikan untuk menyaring packet yang akan di transfer secara dua arah (baik dari dan ke jaringan lokal). Aturan penyaringan didasarkan pada header IP dan transport header, termasuk juga alamat awal(IP) dan alamat tujuan (IP), protokol transport yang di gunakan(UDP,TCP), serta nomor port yang digunakan. Kelebihan dari tipe ini adalah mudah untuk di implementasikan, transparan untuk pemakai, relatif lebih cepat. kelemahannya adalah cukup rumitnya untuk menyetting paket yang akan difilter secara tepat, serta lemah dalam hal authentikasi.

Adapun serangan yang dapat terjadi pada firewall dengan tipe ini adalah:

- IP address spoofing : Intruder (penyusup) dari luar dapat melakukan ini dengan cara menyertakan/menggunakan ip address jaringan lokal yang telah diijinkan untuk melalui firewall.

- Source routing attacks : Tipe ini tidak menganalisa informasi routing sumber IP, sehingga memungkinkan untuk membypass firewall.

- Tiny Fragment attacks : Intruder membagi IP kedalam bagian-bagian (fragment) yang lebih kecil dan memaksa terbaginya informasi mengenai TCP header. Serangan jenis ini di design untuk menipu aturan penyaringan yang bergantung kepada informasi dari TCP header. Penyerang berharap hanya bagian (fragment) pertama saja yang akan di periksa dan sisanya akan bisa lewat dengan bebas. Hal ini dapat di tanggulangi dengan cara menolak semua packet dengan protokol TCP dan memiliki Offset = 1 pada IP fragment (bagian IP)

2. Application-Level Gateway

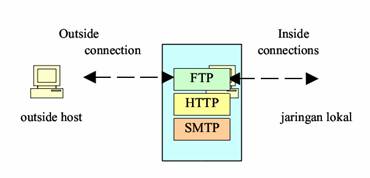

Application-level Gateway yang biasa juga di kenal sebagai proxy server yang berfungsi untuk memperkuat/menyalurkan arus aplikasi. Tipe ini akan mengatur semua hubungan yang menggunakan layer aplikasi ,baik itu FTP, HTTP, GOPHER dll.

Cara kerjanya adalah apabila ada pengguna yang menggunakan salah satu aplikasi semisal FTP untuk mengakses secara remote, maka gateway akan meminta user memasukkan alamat remote host yang akan di akses.Saat pengguna mengirimkan useer ID serta informasi lainnya yang sesuai maka gateway akan melakukan hubungan terhadap aplikasi tersebut yang terdapat pada remote host, dan menyalurkan data diantara kedua titik. apabila data tersebut tidak sesuai maka firewall tidak akan meneruskan data tersebut atau menolaknya. Lebih jauh lagi, pada tipe ini Firewall dapat di konfigurasikan untuk hanya mendukung beberapa aplikasi saja dan menolak aplikasi lainnya untuk melewati firewall.

Kelebihannya adalah relatif lebih aman daripada tipe packet filtering router lebih mudah untuk memeriksa (audit) dan mendata (log) semua aliran data yang masuk pada level aplikasi. Kekurangannya adalah pemrosesan tambahan yang berlebih pada setiap hubungan. yang akan mengakibatkan terdapat dua buah sambungan koneksi antara pemakai dan gateway, dimana gateway akan memeriksa dan meneruskan semua arus dari dua arah.

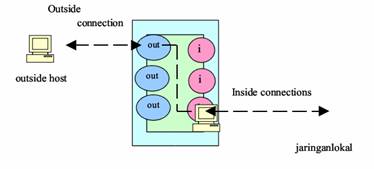

3. Circuit-level Gateway

Tipe ketiga ini dapat merupakan sistem yang berdiri sendiri , atau juga dapat merupakan fungsi khusus yang terbentuk dari tipe application-level gateway.tipe ini tidak mengijinkan koneksi TCP end to end (langsung)

Cara kerjanya : Gateway akan mengatur kedua hubungan tcp tersebut, 1 antara dirinya (gw) dengan TCP pada pengguna lokal (inner host) serta 1 lagi antara dirinya (gw) dengan TCP pengguna luar (outside host). Saat dua buah hubungan terlaksana, gateway akan menyalurkan TCP segment dari satu hubungan ke lainnya tanpa memeriksa isinya. Fungsi pengamanannya terletak pada penentuan hubungan mana yang di ijinkan.

Penggunaan tipe ini biasanya dikarenakan administrator percaya dengan pengguna internal (internal users).

sumber : ilmukomputer.com

______________________________________________________________

Teknik yang digunakan oleh sebuah firewall

Teknik yang digunakan oleh sebuah firewall

1. Service control (kendali terhadap layanan) Berdasarkan tipe-tipe layanan yang digunakan di Internet dan boleh diakses baik untuk kedalam ataupun keluar firewall. Biasanya firewall akan mencek no IP Address dan juga nomor port yang di gunakan baik pada protokol TCP dan UDP, bahkan bisa dilengkapi software untuk proxy yang akan menerima dan menterjemahkan setiap permintaan akan suatu layanan sebelum mengijinkannya. Bahkan bisa jadi software pada server itu sendiri , seperti layanan untuk web ataupun untuk mail.

2. Direction Conrol (kendali terhadap arah) Berdasarkan arah dari berbagai permintaan (request) terhadap layanan yang akan dikenali dan diijinkan melewati firewall.

3. User control (kendali terhadap pengguna) Berdasarkan pengguna/user untuk dapat menjalankan suatu layanan, artinya ada user yang dapat dan ada yang tidak dapat menjalankan suatu servis,hal ini di karenakan user tersebut tidak di ijinkan untuk melewati firewall. Biasanya digunakan untuk membatasi user dari jaringan lokal untuk mengakses keluar, tetapi bisa juga diterapkan untuk membatasi terhadap pengguna dari luar.

4. Behavior Control (kendali terhadap perlakuan) Berdasarkan seberapa banyak layanan itu telah digunakan. Misal, firewall dapat memfilter email untuk menanggulangi/mencegah spam.

sumber : ilmukomputer.com

______________________________________________________________

Teknik yang digunakan oleh sebuah firewall

DRIVER DOWNLOAD FREE

DRIVER DOWNLOAD FREE

Recent Comments