| Hack billing warnet server windows 2000/XP |

| Sunday, June 13, 2004- Jumlah Klik [8255] , Penulis : bebekeren |

| Jasakom – Tulisan ini belum pernah penulis praktekkan, dan hanya bersumber dari nalar murni penulis. ide ini ditemukan ketika iseng-iseng membuka buku karangan Mas Kresno Aji dkk tentang membuat warnet dengan Linux.

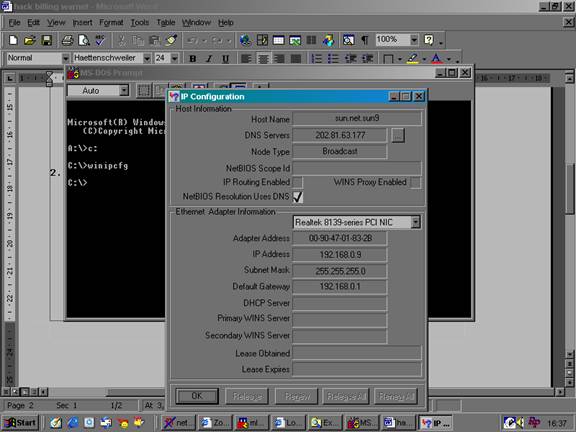

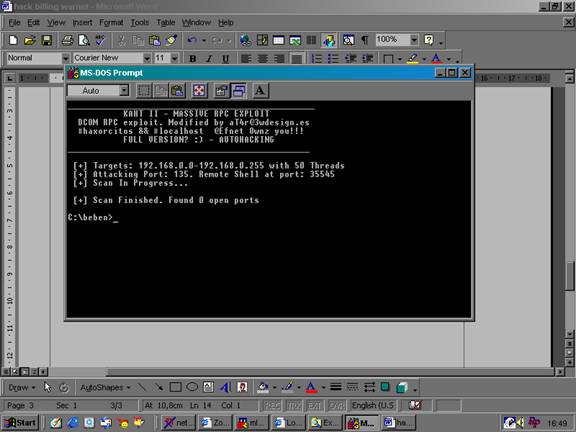

Semua kegiatan yang pembaca lakukan terhadap penggunaan artikel ini berada di luar tanggung jawab penulis. So, bagi para target yang menjadi korban dari tulisan ini diharapkan tidak menuntut penulis dan bagi para pembaca artikel ini juga untuk tidak menyalah gunakan artikel ini. Keep smile…… 1. SENJATA KSATRIA DAN PANAH DEWA Tools yang digunakan untuk mendukung aksi kita ini adalah sebuah program yang dinamakan kaht. Pembaca bisa menemukannya di internet dengan keyword kaht download di google atau ke site penulis di www.geocities.com/beben_tools/tools/kaht.zip Program ini digunakan untuk membuka shell target secara remote dengan menggunakan kanal port 135 (itu kalo tidak salah penulis). 2. SERVER BILLING-KU, DIMANA ENGKAU TERSEMBUNYI ??? Langkah kedua ini yaitu mencari ip dari target kita. Kebiasaannya dalam dunia networking terutama LAN, ip dari server billing target kita adalah 192.168.0.1 tetapi itu tidaklah mutlak. Untuk masalah mencari ip dari target kita, kita serahkan saja semuanya kepada kaht sang panah dewa. Ketikkan command winipcfg di run atau di command prompt untuk melihat ip kita. Lihat gambar : Lalu, masih di command prompt atau yang sering dikatain DOS atawa shell di linux, pindahkan directory anda ke directory di mana anda menyimpan file kaht tersebut. Misalnya setelah anda mendownload program kaht dari internet yang dalam bentuk ZIP anda mengekstraknya ke directory C:\beben maka ketikkan command di DOS anda D:\artikel\dunia\dodolz> c: C:\>cd beben C:\beben> 3. IT`S SHOW TIME !!! Dengan asumsi bahwa ip anda adalah 192.168.0.3 dan anda yakin bahwa target billing server kita berada dalam jangkauan yang sama yaitu dari 192.168.0.0 – 192.168.0.255 maka ketikkan command berikut : kaht <ip awal> <ip akhir> contoh penggunaan : C:\beben>kaht 192.168.0.0 192.168.0.255 Selanjutnya tinggal ongkang-ongkang kaki ajah dan bersantai sejenak sambil membuka komik Ruller of The Land Setelah mendapatkan target kita, kita cek sekali lagi apakah dia itu target billing server kita ??? kalo bukan ketikkan exit dan kaht akan melanjutkan proses scanning target di lan kita. Untuk mengetahui apakah target yang kita masuki adalah target yang kita inginkan, ketikkan command ipconfig /all di kotak DOS target kita (anda sekarang sedang melakukan remote shell lho :)). Biasanya pada baris hostname akan bernilai server atau yang lain, soalnya ini tergantung administratornya sich mo kasih nama apa itu host name Setelah yakin bahwa target yang kita masuki adalah target billing server kita, maka lanjutkan mengetikkan command time lalu isikan dengan yang baru —————– Greetz : K-159 (my best suhu), the_day – y3dips – moby and all #e-c-h-o staff, all crew of #acehacker, #kartubeben, #balihack, #postgres, #cloning, #cc-home, #kesawan. Spesial to cyber_error yg asik ama dian-nya —————————————————————– Author : #kartubeben crew E-mail : m_beben@gawab.com Greatz : nobody… —————————————————————– |

Archive for the 'JARINGAN KOMPUTER' Category

Sumber lubang keamanan

Lubang keamanan (security hole) dapat terjadi karena beberapa hal; salah disain (design flaw), salah implementasi, salah konfigurasi, dan salah penggunaan.

Salah Disain

Lubang keamanan yang ditimbulkan oleh salah disain umumnya jarang terjadi. Akan tetapi apabila terjadi sangat sulit untuk diperbaiki. Akibat disain yang salah, maka biarpun dia diimplementasikan dengan baik, kelemahan dari sistem akan tetap ada.

Contoh sistem yang lemah disainnya adalah algoritma enkripsi ROT13 atau Caesar cipher, dimana karakter digeser 13 huruf atau 3 huruf. Meskipun diimplementasikan dengan programming yang sangat teliti, siapapun yang mengetahui algoritmanya dapat memecahkan enkripsi tersebut.

Contoh lain lubang keamanan yang dapat dikategorikan kedalam kesalahan disain adalah disain urutan nomor (sequence numbering) dari paket TCP/IP. Kesalahan ini dapat dieksploitasi sehingga timbul masalah yang dikenal dengan nama “IP spoofing”, yaitu sebuah host memalsukan diri seolah-olah menjadi host lain dengan membuat paket palsu setelah mengamati urutan paket dari host yang hendak diserang. Bahkan dengan mengamati cara mengurutkan nomor packet bisa dikenali sistem yang digunakan. Mekanisme ini digunakan oleh program nmap dan queso untuk mendeteksi operating system (OS) dari sebuah sistem, yang disebut fingerprinting.

Implementasi kurang baik

Lubang keamanan yang disebabkan oleh kesalahan implementasi sering terjadi. Banyak program yang diimplementasikan secara terburu-buru sehingga kurang cermat dalam pengkodean. Akibatnya cek atau testing yang harus dilakukan menjadi tidak dilakukan. Sebagai contoh, seringkali batas (“bound”) dari sebuah “array” tidak dicek sehingga terjadi yang disebut out-of-bound array atau buffer overflow yang dapat dieksploitasi (misalnya overwrite ke variable berikutnya). Lubang keamanan yang terjadi karena masalah ini sudah sangat banyak, dan yang mengherankan terus terjadi, seolah-olah para programmer tidak belajar dari pengalaman1.

Contoh lain sumber lubang keamanan yang disebabkan oleh kurang baiknya implementasi adalah kealpaan memfilter karakter-karakter yang aneh-aneh yang dimasukkan sebagai input dari sebuah program (misalnya input dari CGI-script2) sehingga sang program dapat mengakses berkas atau informasi yang semestinya tidak boleh diakses.

1. Memang kesalahan tidak semata-mata ditimpakan kepada pembuat program karena seringkali mereka dikejar deadline oleh management tingkat atas untuk merilis soft warenya.

2. Tentang CGI-script akan dijelaskan di bagian lain.

Salah konfigurasi

Meskipun program sudah diimplementasikan dengan baik, masih dapat terjadi lubang keamanan karena salah konfigurasi. Contoh masalah yang disebabkan oleh salah konfigurasi adalah berkas yang semestinya tidak dapat diubah oleh pemakai secara tidak sengaja menjadi “writeable”. Apabila berkas tersebut merupakan berkas yang penting, seperti berkas yang digunakan untuk menyimpan password, maka efeknya menjadi lubang keamanan. Kadangkala sebuah komputer dijual dengan konfigurasi yang sangat lemah. Ada masanya workstation Unix di perguruan tinggi didistribusikan dengan berkas /etc/aliases (berguna untuk mengarahkan e- mail), /etc/utmp (berguna untuk mencatat siapa saja yang sedang menggunakan sistem) yang dapat diubah oleh siapa saja. Contoh lain dari salah konfigurasi adalah adanya program yang secara tidak sengaja diset menjadi “setuid root” sehingga ketika dijalankan pemakai memiliki akses seperti super user (root) yang dapat melakukan apa saja.

Salah menggunakan program atau sistem

Salah penggunaan program dapat juga mengakibatkan terjadinya lubang keamanan. Kesalahan menggunakan program yang dijalankan dengan menggunakan account root (super user) dapat berakibat fatal. Sering terjadi cerita horor dari sistem administrator baru yang teledor dalam menjalankan perintah “rm -rf” di sistem UNIX (yang menghapus berkas atau direktori beserta sub direktori di dalamnya). Akibatnya seluruh berkas di sistem menjadi hilang mengakibatkan Denial of Service (DoS). Apabila sistem yang digunakan ini digunakan bersama-sama, maka akibatnya dapat lebih fatal lagi. Untuk itu perlu berhati-hati dalam menjalan program, terutama apabila dilakukan dengan menggunakan account administrator seperti root tersebut.

Kesalahan yang sama juga sering terjadi di sistem yang berbasis MS-DOS. Karena sudah mengantuk, misalnya, ingin melihat daftar berkas di sebuah direktori dengan memberikan perintah “dir *.*” ternyata salah memberikan perintah menjadi “del *.*” (yang juga menghapus seluruh file di direktori tersebut).

SUMBER ILMU KOMPUTER

_____________________________________________________________________________________________________________

Data Encryption Standard (DES)

Memecahkan DES ( Data Encryption Standard )

_____________________________________________________________________________________________________________

Tipe-Tipe Firewall

Tipe-Tipe Firewall

1. Packet Filtering Router

Packet Filtering diaplikasikan dengan cara mengatur semua packet IP baik yang menuju, melewati atau akan dituju oleh packet tersebut. Pada tipe ini packet tersebut akan diatur apakah akan di terima dan diteruskan atau di tolak. Penyaringan packet ini di konfigurasikan untuk menyaring packet yang akan di transfer secara dua arah (baik dari dan ke jaringan lokal). Aturan penyaringan didasarkan pada header IP dan transport header, termasuk juga alamat awal(IP) dan alamat tujuan (IP), protokol transport yang di gunakan(UDP,TCP), serta nomor port yang digunakan. Kelebihan dari tipe ini adalah mudah untuk di implementasikan, transparan untuk pemakai, relatif lebih cepat. kelemahannya adalah cukup rumitnya untuk menyetting paket yang akan difilter secara tepat, serta lemah dalam hal authentikasi.

Adapun serangan yang dapat terjadi pada firewall dengan tipe ini adalah:

- IP address spoofing : Intruder (penyusup) dari luar dapat melakukan ini dengan cara menyertakan/menggunakan ip address jaringan lokal yang telah diijinkan untuk melalui firewall.

- Source routing attacks : Tipe ini tidak menganalisa informasi routing sumber IP, sehingga memungkinkan untuk membypass firewall.

- Tiny Fragment attacks : Intruder membagi IP kedalam bagian-bagian (fragment) yang lebih kecil dan memaksa terbaginya informasi mengenai TCP header. Serangan jenis ini di design untuk menipu aturan penyaringan yang bergantung kepada informasi dari TCP header. Penyerang berharap hanya bagian (fragment) pertama saja yang akan di periksa dan sisanya akan bisa lewat dengan bebas. Hal ini dapat di tanggulangi dengan cara menolak semua packet dengan protokol TCP dan memiliki Offset = 1 pada IP fragment (bagian IP)

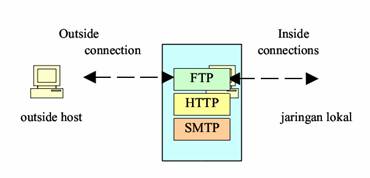

2. Application-Level Gateway

Application-level Gateway yang biasa juga di kenal sebagai proxy server yang berfungsi untuk memperkuat/menyalurkan arus aplikasi. Tipe ini akan mengatur semua hubungan yang menggunakan layer aplikasi ,baik itu FTP, HTTP, GOPHER dll.

Cara kerjanya adalah apabila ada pengguna yang menggunakan salah satu aplikasi semisal FTP untuk mengakses secara remote, maka gateway akan meminta user memasukkan alamat remote host yang akan di akses.Saat pengguna mengirimkan useer ID serta informasi lainnya yang sesuai maka gateway akan melakukan hubungan terhadap aplikasi tersebut yang terdapat pada remote host, dan menyalurkan data diantara kedua titik. apabila data tersebut tidak sesuai maka firewall tidak akan meneruskan data tersebut atau menolaknya. Lebih jauh lagi, pada tipe ini Firewall dapat di konfigurasikan untuk hanya mendukung beberapa aplikasi saja dan menolak aplikasi lainnya untuk melewati firewall.

Kelebihannya adalah relatif lebih aman daripada tipe packet filtering router lebih mudah untuk memeriksa (audit) dan mendata (log) semua aliran data yang masuk pada level aplikasi. Kekurangannya adalah pemrosesan tambahan yang berlebih pada setiap hubungan. yang akan mengakibatkan terdapat dua buah sambungan koneksi antara pemakai dan gateway, dimana gateway akan memeriksa dan meneruskan semua arus dari dua arah.

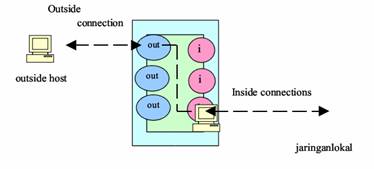

3. Circuit-level Gateway

Tipe ketiga ini dapat merupakan sistem yang berdiri sendiri , atau juga dapat merupakan fungsi khusus yang terbentuk dari tipe application-level gateway.tipe ini tidak mengijinkan koneksi TCP end to end (langsung)

Cara kerjanya : Gateway akan mengatur kedua hubungan tcp tersebut, 1 antara dirinya (gw) dengan TCP pada pengguna lokal (inner host) serta 1 lagi antara dirinya (gw) dengan TCP pengguna luar (outside host). Saat dua buah hubungan terlaksana, gateway akan menyalurkan TCP segment dari satu hubungan ke lainnya tanpa memeriksa isinya. Fungsi pengamanannya terletak pada penentuan hubungan mana yang di ijinkan.

Penggunaan tipe ini biasanya dikarenakan administrator percaya dengan pengguna internal (internal users).

sumber : ilmukomputer.com

______________________________________________________________

Teknik yang digunakan oleh sebuah firewall

Teknik yang digunakan oleh sebuah firewall

1. Service control (kendali terhadap layanan) Berdasarkan tipe-tipe layanan yang digunakan di Internet dan boleh diakses baik untuk kedalam ataupun keluar firewall. Biasanya firewall akan mencek no IP Address dan juga nomor port yang di gunakan baik pada protokol TCP dan UDP, bahkan bisa dilengkapi software untuk proxy yang akan menerima dan menterjemahkan setiap permintaan akan suatu layanan sebelum mengijinkannya. Bahkan bisa jadi software pada server itu sendiri , seperti layanan untuk web ataupun untuk mail.

2. Direction Conrol (kendali terhadap arah) Berdasarkan arah dari berbagai permintaan (request) terhadap layanan yang akan dikenali dan diijinkan melewati firewall.

3. User control (kendali terhadap pengguna) Berdasarkan pengguna/user untuk dapat menjalankan suatu layanan, artinya ada user yang dapat dan ada yang tidak dapat menjalankan suatu servis,hal ini di karenakan user tersebut tidak di ijinkan untuk melewati firewall. Biasanya digunakan untuk membatasi user dari jaringan lokal untuk mengakses keluar, tetapi bisa juga diterapkan untuk membatasi terhadap pengguna dari luar.

4. Behavior Control (kendali terhadap perlakuan) Berdasarkan seberapa banyak layanan itu telah digunakan. Misal, firewall dapat memfilter email untuk menanggulangi/mencegah spam.

sumber : ilmukomputer.com

______________________________________________________________

Teknik yang digunakan oleh sebuah firewall

Klasifikasi Kejahatan Komputer

Kejahatan komputer dapat digolongkan kepada yang sangat berbahaya sampai ke yang hanya mengesalkan (annoying). Menurut David Icove [18] berdasarkan lubang keamanan, keamanan dapat diklasifikasikan menjadi empat, yaitu:

- Keamanan yang bersifat fisik (physical security): termasuk akses orang ke gedung, peralatan, dan media yang digunakan. Beberapa bekas penjahat komputer (crackers) mengatakan bahwa mereka sering pergi ke tempat sampah untuk mencari berkas-berkas yang mungkin memiliki informasi tentang keamanan. Misalnya pernah diketemukan coretan password atau manual yang dibuang tanpa dihancurkan. Wiretapping atau hal-hal yang berhubungan dengan akses ke kabel atau komputer yang digunakan juga dapat dimasukkan ke dalam kelas ini.

Denial of service, yaitu akibat yang ditimbulkan sehingga servis tidak dapat diterima oleh pemakai juga dapat dimasukkan ke dalam kelas ini. Denial of service dapat dilakukan misalnya dengan mematikan peralatan atau membanjiri saluran komunikasi dengan pesan-pesan (yang dapat berisi apa saja karena yang diutamakan adalah banyaknya jumlah pesan). Beberapa waktu yang lalu ada lubang keamanan dari implementasi pro- tokol TCP/IP yang dikenal dengan istilah Syn Flood Attack, dimana sistem (host) yang dituju dibanjiri oleh permintaan sehingga dia menjadi terlalu sibuk dan bahkan dapat berakibat macetnya sistem (hang). - Keamanan yang berhubungan dengan orang (personel): termasuk identifikasi, dan profil resiko dari orang yang mempunyai akses (pekerja). Seringkali kelemahan keamanan sistem informasi bergantung kepada manusia (pemakai dan pengelola). Ada sebuah teknik yang dikenal dengan istilah “social engineering” yang sering digunakan oleh kriminal untuk berpura-pura sebagai orang yang berhak mengakses informasi. Misalnya kriminal ini berpura-pura sebagai pemakai yang lupa passwordnya dan minta agar diganti menjadi kata lain.

- Keamanan dari data dan media serta teknik komunikasi (communications). Yang termasuk di dalam kelas ini adalah kelemahan dalam software yang digunakan untuk mengelola data. Seorang kriminal dapat memasang virus atau trojan horse sehingga dapat mengumpulkan informasi (seperti password) yang semestinya tidak berhak diakses.

- Keamanan dalam operasi: termasuk prosedur yang digunakan untuk mengatur dan mengelola sistem keamanan, dan juga termasuk prosedur setelah serangan (post attack recovery).

sumber : ilmukomputer.com

______________________________________________________________

Teknik yang digunakan oleh sebuah firewall

Karakteristik sebuah firewall

Karakteristik sebuah firewall

1. Seluruh hubungan/kegiatan dari dalam ke luar , harus melewati firewall. Hal ini dapat dilakukan dengan cara memblok/membatasi baik secara fisik semua akses terhadap jaringan Lokal, kecuali melewati firewall. Banyak sekali bentuk jaringan yang memungkinkan agar konfigurasi ini terwujud.

2. Hanya Kegiatan yang terdaftar/dikenal yang dapat melewati/melakukan hubungan, hal ini dapat dilakukan dengan mengatur policy pada konfigurasi keamanan lokal. Banyak sekali jenis firewall yang dapat dipilih sekaligus berbagai jenis policy yang ditawarkan.

3. Firewall itu sendiri haruslah kebal atau relatif kuat terhadap serangan/kelemahan. hal ini berarti penggunaan sistem yang dapat dipercaya dan dengan system yang relatif aman.

sumber : ilmukomputer.com

______________________________________________________________

Teknik yang digunakan oleh sebuah firewall

firewall

Firewall merupakan suatu cara atau mekanisme yang diterapkan baik terhadap hardware, software ataupun sistem itu sendiri dengan tujuan untuk melindungi, baik dengan menyaring, membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router, atau local area network (LAN) anda.

konfigurasi sederhananya:

pc (jaringan local) < == > firewall < == > internet (jaringan lain)

Firewall untuk komputer, pertama kali dilakukan dengan menggunakan prinsip “non-routing” pada sebuah Unix host yang menggunakan 2 buah network interface card, network interface card yang pertama di hubungkan ke internet (jaringan lain) sedangkan yang lainnya dihubungkan ke pc (jaringan lokal)(dengan catatan tidak terjadi “route” antara kedua network interface card di pc ini). Untuk dapat terkoneksi dengan Internet(jaringan lain) maka harus memasuki server firewall (bisa secara remote, atau langsung), kemudian menggunakan resource yang ada pada komputer ini untuk berhubungan dengan Internet(jaringan lain), apabila perlu untuk menyimpan file/data maka dapat menaruhnya sementara di pc firewall anda, kemudian mengkopikannya ke pc(jaringan lokal). Sehingga internet(jaringan luar) tidak dapat berhubungan langsung dengan pc(jaringan lokal) . Dikarenakan masih terlalu banyak kekurangan dari metoda ini, sehingga dikembangkan berbagai bentuk, konfigurasi dan jenis firewall dengan berbagai policy(aturan) didalamnya.

Firewall secara umum di peruntukkan untuk melayani :

1. Mesin/Komputer

Setiap mesin/komputer yang terhubung langsung ke jaringan luar atau internet dan menginginkan semua yang terdapat pada komputernya terlindungi.

2. Jaringan

Jaringan komputer yang terdiri lebih dari satu buah komputer dan berbagai jenis topologi jaringan yang digunakan, baik yang di miliki oleh perusahaan, organisasi dsb.

sumber : ilmukomputer.com

______________________________________________________________

Teknik yang digunakan oleh sebuah firewall

STRUKTUR DAN JENIS DOMAIN NAME

Domain name adalah sebuah sistem penamaan alamat internet yang bersifat “manusiawi” karena sebenarnya alamat internet protokol (IP) yang asli adalah berupa angka-angka yang sulit dihapal seperti ini: 212.53.64.62. Adanya domain name membuat penamaan alamat internet protokol menjadi mudah dan gampang diingat. Misalnya http://www.kompas.com atau http://www.yahoo.com. Domain name boleh dikatakan sebagai “alamat rumah virtual seseorang di internet”.

Struktur domain name

Domain name terdiri atas sebuah struktur hierarki, di mana level tertinggi disebut sebagai Top-Level Domains (TLDs). Saat ini, terdapat lebih dari 200 TLDs yang terdaftar di seluruh dunia. Jumlah ini akan terus bertambah sesuai perkembangan jaman. Namun di antara semua TLDs tersebut, terdapat tiga yang paling populer, yaitu “.com”, “.net”, dan “.org”. Setiap TLDs harus terdaftar secara resmi di lembaga yang memiliki otoritas untuk masalah domain name, yaitu ICANN (Internet Corporation for Assigned Names and Numbers) dan setiap negara memiliki TLDs yang berbeda-beda. Sebagai contoh, TLDs untuk Indonesia adalah .id, Singapura: sg, dan sebagainya. Adapun .com, .net dan .org berlaku internasional, jadi bisa dipakai oleh siapa saja di seluruh dunia.

Level kedua setelah TLDs adalah second level domains (SLDs). Salah satu contohnya adalah ajangkita.com, di mana ajangkita merupakan SLD. Contoh lainnya, yahoo.com, kompas.com, hotmail.com, dan sebagainya.

Level berikutnya adalah domain level ketiga, keempat, kelima, dan seterusnya. Sebagai contoh adalah http://www.ajangkita.com, di mana www adalah domain level ketiga. Domain level ketiga dan seterusnya dibuat oleh pemilik SLD, bukan oleh ICANN.

Jenis domain name

Secara umum, domain name terdiri atas dua jenis, yaitu:

– Generic Top-Level Domains (gTLDs) yang berlaku internasinal. Contohnya adalah .com, .org dan .net, sebagaimana diceritakan di atas. Baru-baru ini ICANN meresmikan tujuh gTLDs baru yang berlaku internasional.

– Country Top-Level Domains (cTLDs) yang berlaku hanya di wilayah teritorial tertentu. Sebagai contoh, cTLDs untuk Indonesia = .id, Inggris = .uk, Perancis = .fr, dan sebagainya. Karena berlaku secara teritorial, setiap teritorial memiliki aturan yang berbeda-beda mengenai sistem penamaan dan pendaftaran untuk cTLDs ini.

Host name

Domain name yang digunakan dengan host name akan menciptakan fully qualified domain name (FQDN) untuk setiap komputer. Sebagai contoh, jika nama domain karir.detik.com, maka karir adalah host name dan detik.com adalah domain name-nya, atau pada upt.amikom.ac.id, dimana upt adalah host name dan upt.amikom.ac.id adalah domain name-nya.

Edited by great_desert

Source from

“Melwin Syafrizal Daulay, S.Kom – Mei 2007”

Original File from: Budi Rahardjo http://www.idnic.net.id

NICE – Jakarta 2004

Pengantar DNS

DNS atau Domain Name System adalah ”Distribute Database System” yang digunakan untuk pencarian nama komputer (name resolution) di jaringan yang mengunakan protokol TCP/IP. DNS merupakan sebuah aplikasi services yang biasa digunakan di Internet seperti web browser atau e-mail yang menerjemahkan sebuah Domain Name ke IP address. Mengapa menggunakan DNS?? Salah satu diantaranya adalah karena sebuah keterbatasan, keterbatasan apa??? Tak lain adalah keterbatasan daya ingat manusia, contohnya manusia lebih dapat mengingat DNS seperti amikom.ac.id dari pada mengingat ip address dari amikom 202.91.9.7 atau singkatnya (amikom.ac.id vs 202.91.9.7) mana yang lebih mudah diingat??.

Dan DNS biasanya ditabelkan di komputer masing-masing untuk kebutuhan lokal saja, kenapa di kebutuhan lokal saja?? Karena, sistem tabel hanya dapat digunakan untuk jumlah mesin (komputer) yang ditabelkan tidak terlalu banyak. ketika komputer semakin banyak sistem tabel di komputer kita akan mengalami keterbatasan dalam meng-entry semua nama domain dan penndataan semua IP di tiap komputer yang ada di jaringan karena teknologi internet terus berkembang dan jumlah host semakin bertambah otomatis data di tabel akan semakin besar tentunya akan merepotkan jika menginputkan secara manual, jika kita tidak dapat meng-update terus menerus di komputer client maka akan susah juga jika komputer client ingin mengetahui ip yang dituju ketika terhubung ke internet. Harus ada solusi yang bisa membantu komputer client, agar tahu berapa no IP Address komputer tujuan, meng-konversi tabel IP Address menjadi Domain Name agar mudah di ingat. Dan membuat Domain Name System di komputer Server, agar semua komputer client bisa merujuk ke komputer tersebut untuk mencari referensi IP Address komputer tujuan.

Ketika komputer client mencari komputer lain (X) dijaringan berbeda & tidak tahu berapa nomor IP Address-nya, maka komputer Client membutuhkan pertolongan komputer DNS Server untuk memberi tahu berapa nomor IP Address komputer X berdasarkan nama domain yang kita kirimkan ke komputer DNS Server.

Singkatnya cara kerja DNS adalah memetakan nama komputer menjadi IP address.Client DNS disebut dengan resolvers dan DNS server disebut dengan name servers.

Prinsip kerja DNS

- Resolvers (client) mengirimkan queries ke name server.

- Name server mencek ke local database, atau menghubungi name server lainnya, jika ditemukan akan diberitahukan ke resolvers jika tidak akan mengirimkan failure message.

- Resolvers menghubungi host yang dituju dengan menggunakan IP address yang diberikan name server .

Resolvers (komp. Client) menjawab permintaan user yang ingin mencari informasi pada komputer lain di jaringan, dengan menghubungkan diri ke komputer tujuan, namun sebelum ke komputer tujuan terlebih dahulu melihat isi cache–nya sendiri (apabila pertanyaan tersebut pernah ditanyakan dan jawabannya disimpan dalam cache miliknya), lalu bertanya / query kepada DNS server lokal serta meng–interpretasi–kan hasilnya.

Berikut ini beberapa keunggulan dari DNS :

– Mudah, DNS sangat mudah karena user tidak lagi direpotkan untuk mengingat IP address sebuah komputer, cukup host name (nama Komputer).

– Konsisten, IP address sebuah komputer bisa saja berubah, tapi host name tidak harus berubah.

– Simple, user hanya menggunakan satu nama untuk mencari nama domain baik di Internet maupun di Intranet, meskipun ada banyak mirror server yang digunakan.

STRUKTUR DAN JENIS DOMAIN NAME

Domain Name System (DNS)

DNS(Domain Name System)

“Tabel DNS” dikelola secara terdistribusi dan seorang administrator (perorangan) dapat mengelola sebuah domain tertentu. Sebuah Domain juga dapat memiliki sub domain.Data-data di DNS tidak hanya sekedar nomor IP tapi juga: MX record, jenis komputer, OS, lokasi, dll.

DNS inventor: Paul Mockapetris di : http://en.wikipedia.org/wiki/Paul_Mockapetris

Mekanisme Query DNS

Query DNS sama seperti menelusuri alamat pos biasa. Misal: untuk menelusuri alamat di bawah ini, alamat dibaca dari belakang (mulai dari Indonesia)

Syarief Hidayatulloh (07.11.1382) S1-Teknik Informatika

STMIK AMIKOM YOGYAKARTA

Jalan Ringroad Utara Condong Catur

Depok Sleman 55283

DIY – Indonesia

Contoh :

Query DNS ke “www.amikom.ac.id” dilakukan dengan urutan : “.id” lalu “ac.id” lalu “.amikom.ac.id” lalu “www.amikom.ac.id = 202.91.9.8”.

Klasifikasi nama domain dapat terbagi seperti di bawah ini :

gTLD (generic Top Level Domain)

– Domain yang populer seperti: .com, .net, .org, .gov, .mil, .edu, .int

– Dan sudah ditambah dengan domain-domain lain

.aero, .biz, .coop, .info, .museum, .name, .tv, .fm, .tk, .jobs, .asia, mobi, .pro, .tel, .travel, untuk info silahkan kunjungi di http://www.iana.org/gtld/gtld.htm

ccTLD (country code Top Level Domain)

contoh dari ccTLD seperti : .id, .my, .jp, .sg, .us, .uk, .au, dll. Dan masing-masing dikelola oleh seorang administrator yang ditunjuk oleh IANA

LIHAT STRUKTUR DAN JENIS DOMAIN NAME

Edited by great_desert Source from “Melwin Syafrizal Daulay, S.Kom – Mei 2007” Original File from: Budi Rahardjo

http://www.idnic.net.id NICE – Jakarta 2004

DRIVER DOWNLOAD FREE

DRIVER DOWNLOAD FREE

Recent Comments